Vermutlich haben die meisten Synology-Benutzer diese Situation schon erlebt: Die Firewall ist mit den Standard-Einstellungen eingeschaltet und auch der Kontoschutz mit einer automatischen Blockade nach ein paar misslungenen Anmeldeversuchen ist aktiviert. Plötzlich wird man mit einer Anmelde-Attacke aus den verschiedensten Ländern konfrontiert.

WICHTIG: Bevor man jetzt diese Anleitung „blind“ befolgt: Diese Firewall-Einstellungen dürfen nur so eingerichtet werden, wenn man auf der Synology keinen eigenen Webserver oder Blog oder Mail-Server betreibt. Diese Dienste sollen ja von der ganzen Welt erreicht und benutzt werden können.

Diese Firewall-Einstellungen sorgen dafür, dass z.B. nur noch aus dem internen Netzwerk oder via sicherem VPN auf den eigenen Synology-Dateiserver zugegriffen werden kann. Dienste wie z.B. SSH oder rsync sind nur noch aus dem eigenen Land erreichbar. Alle anderen Dienste sind für den Rest der Welt nicht mehr erreichbar.

Schritt für Schritt-Anleitung:

| 1. | Anmeldung auf der eigenen Synology mit Administrator-Rechten |

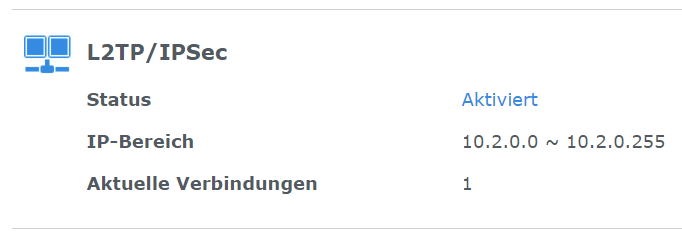

| 2. | Unter VPN-Server notiert man sich den IP-Bereich für die VPN-Verbindungen, z.B. |

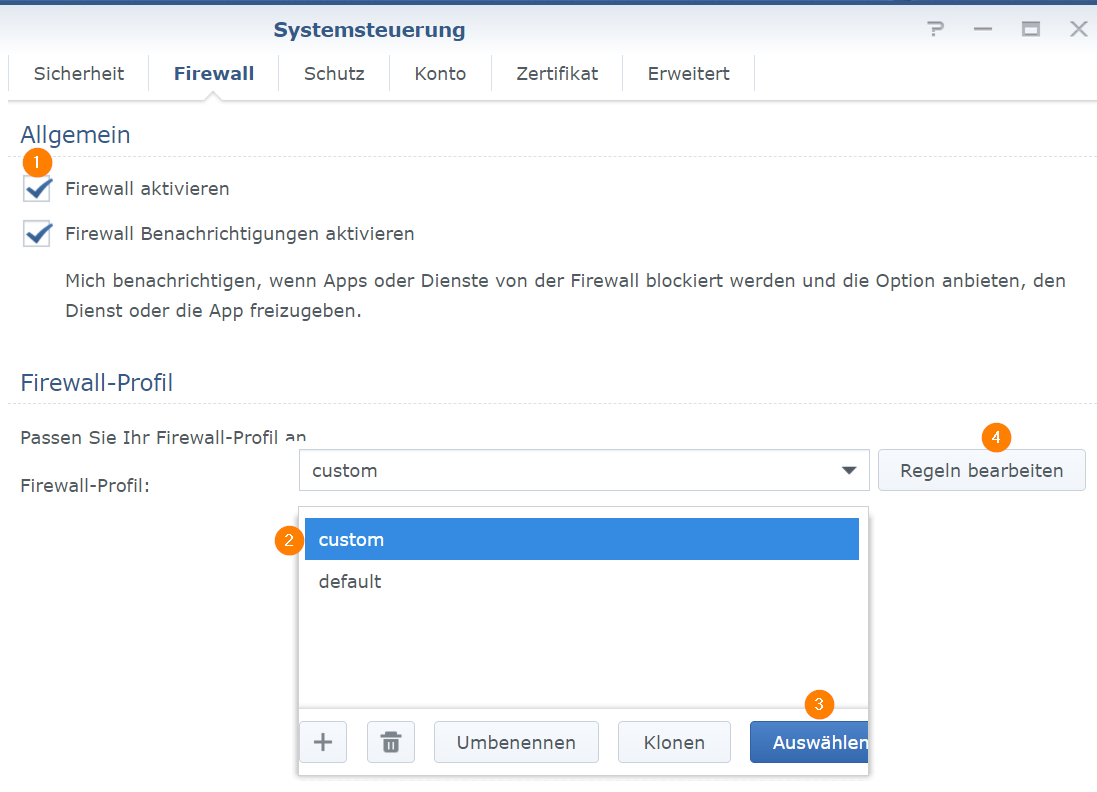

| 3. | Unter Systemsteuerung -> Sicherheit -> 2. Tab „Firewall“ 1 Prüft man, ob die Firewall aktiviert ist. Wenn nicht, die eben erst aktivierte Firewall unten rechts „Übernehmen“ 2+3 Wählt man „custom“ als zu verwendendes Firewall-Profil aus 4 Klickt man auf „Regeln bearbeiten“  |

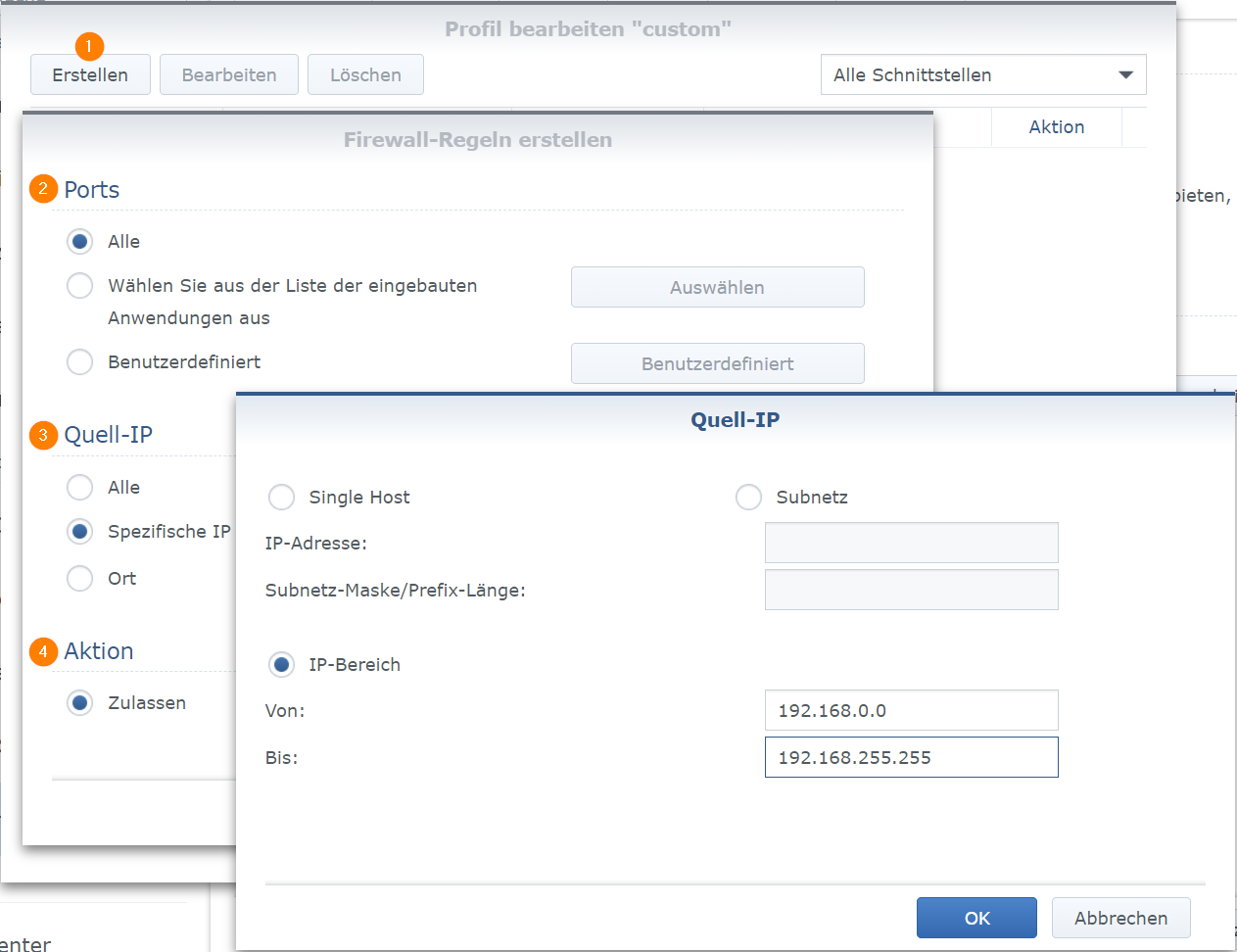

| 4. | Einzelne Firewall-Regeln erstellt man wie folgt: 1 Button „Erstellen“ oben links. 2 Im erscheinenden Detail-Fenster wählt man dann die Ports und die Protokolle 3 sowie die betroffenen Quell-IP-Adressen oder -Bereiche 4 Unter Aktion wählt man ob die gewählten Eigenschaften zu(ge)lassen oder verweigert werden sollen Für die Regel #1 sähe das z.B. so aus:  |

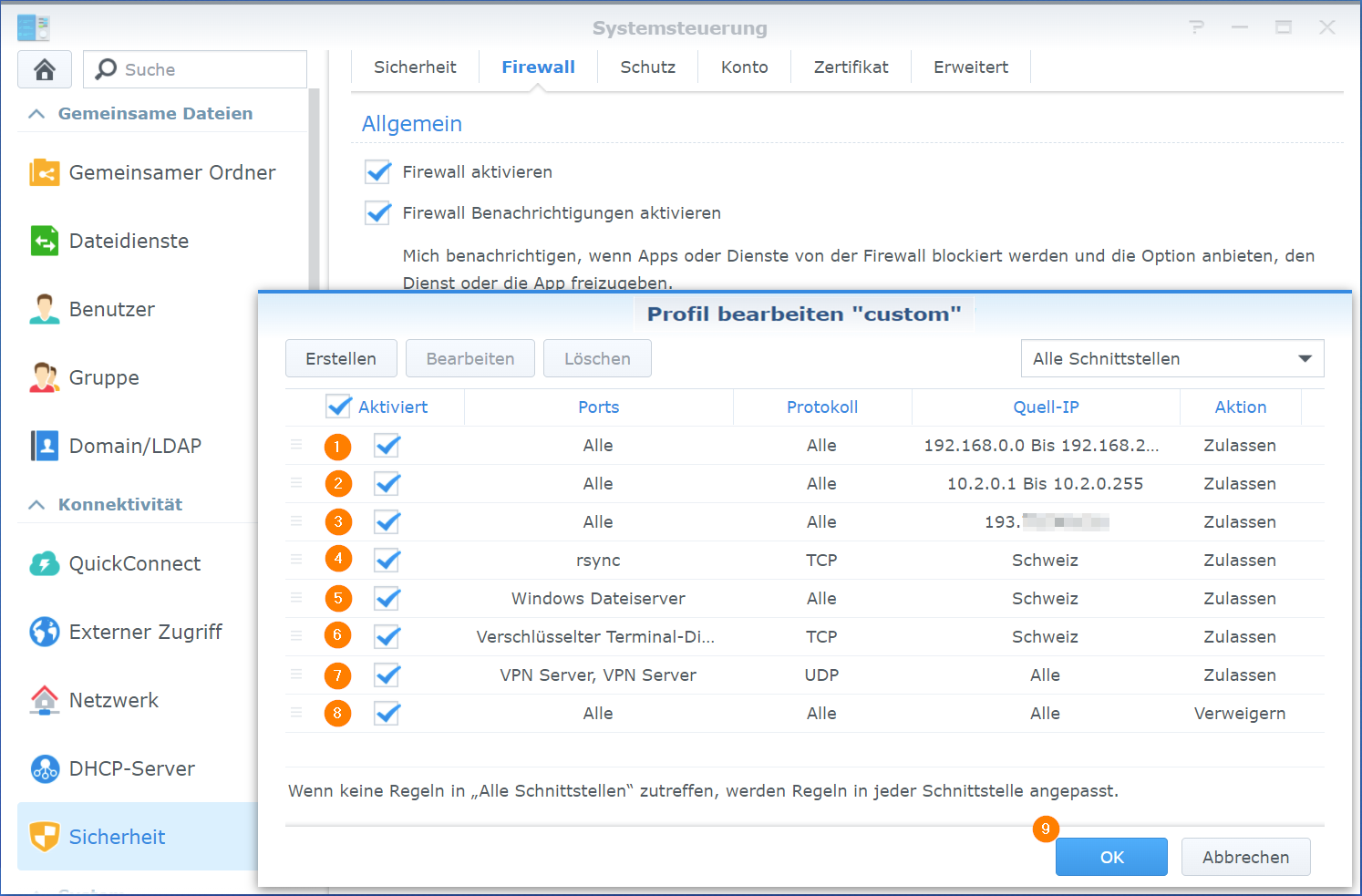

| 4. | Die Firewall Regel-Einstellungen werden von oben nach unten abgearbeitet (=aktiviert) und bedeuten dabei folgendes: 1 Alle Ports und alle Protokolle aus dem internen Netzwerk zulassen 2 Alle Ports und alle Protokolle aus dem VPN-Netz zulassen (siehe Hinweis) 3 Alle Ports von der fixen externen IP-Adresse 193.x.y.z zulassen 4 rsync mit Protokoll TCP für Zugriffe aus der Schweiz zulassen 5 Windows Dateiserver und alle Protokolle für Zugriffe aus der Schweiz zulassen 6 Verschlüsselter Terminal-Dienst mit Protokoll TCP für Zugriffe aus der Schweiz zulassen 7 VPN-Server mit Protokoll UDP wird für die ganze Welt zulassen 8 Alle anderen Ports und alle anderen Protokolle für die ganze Welt verweigern  |

| Hinweis zu Regel #2: In vielen Anleitungen im Internet fehlt die 2. Regel. Die ist aber entscheidend, damit man nicht nur eine VPN-Verbindung aufbauen kann, sondern damit man bei bestehender VPN-Verbindung auch auf die Synology zugreifen kann. Führt man obige Änderungen z.B. über VPN aus und versucht diese ohne die 2. Regel zu speichern, erscheint folgende Fehlermeldung:  -> Ihr Computer wurde durch die neue Firewall-Konfiguration blockiert. Hier verhindert zum Glück eine äusserst intelligente interne Prüfung, dass man sich schon beim Einrichten der Firewall-Regeln selber ausschliessen kann. (Man kann sich selbstverständlich immer noch ins eigene Knie schiessen, wenn man VPN z.B. nur auf das eigene Land beschränkt und erst in den Ferien im Ausland merkt, dass man keinen Zugriff mehr hat). | |

| Hinweis zu Regel #3: Der externe Zugriff via fixe IP ist dann hilfreich, wenn z.B. der VPN-Server auf der Synology nicht mehr läuft. Das setzt voraus, dass man z.B. aus dem Geschäft mit der immer gleichen IP-Adresse 193.x.y.z auf die private Synology zu Hause zugreift. Diese Regel kann man auch weglassen. | |

| Hinweis zu Regel #8: Wie schon einleitend erwähnt: Mit der 8. Regel wird alles Andere – was nicht in den 7 zuvor abgearbeiteten Regeln enthalten ist – VERWEIGERT. Wenn also in den 7 Regeln zuvor nichts von „Web Station“ (Webserver/Blog) oder „Photo Station“ oder „Web Mail“ oder „Cloud Station“ steht, dann werden diese Dienste mit der Regel 8 für die ganze Welt verweigert. Die ganze Welt schliesst sich selber ein, bzw. man verweigert auch sich selber zukünftig den Zugriff auf diese Dienste von aussen! |

Mit diesen Einstellungen sollte die lästige Brute-Force Passwort Raterei aus der ganzen Welt verhindert werden. Ganz streng technisch gesehen, kann jemand mit einer IP-Adresse aus dem eigenen Land immer noch Unfug betreiben. Es schränkt die Anzahl möglicher Angreifer aber doch extrem stark ein (mindestens wenn man nicht in China, Russland oder Amerika wohnt 😉). Die Liste blockierter Angreifer sollte also unmittelbar nach Aktivierung obiger Firewall-Einstellungen praktisch nicht mehr weiter anwachsen: